Le rembourrage d’URL est une tactique malveillante utilisée par les cybercriminels pour tromper les victimes sans méfiance – en particulier celles sur les navigateurs mobiles – en leur faisant confiance en leurs fausses URL.

Un nouveau type d’attaque de phishing étend rapidement sa portée, ciblant les utilisateurs Facebook sans méfiance et d’autres sites Web qui hébergent des informations personnelles sensibles, telles que les institutions financières. En exploitant l’inattention des utilisateurs, cette attaque peut tromper même les internautes les plus vigilants. Alors, regardons de plus près comment cela fonctionne.

Dans leur quête sans fin pour tromper les victimes sans méfiance, les pirates ont un autre moyen de créer des URL fausses et crédibles. Pour rendre la fausse URL plus légitime, les pirates remplissent la plus grande URL avec des traits d’union pour masquer la destination réelle dans la barre d’adresse. Cette tactique peut être particulièrement efficace car elle tire parti des limites des appareils mobiles, qui ont généralement des barres d’URL plus étroites, ce qui rend difficile pour les utilisateurs de faire la distinction entre les vrais et les faux sites Web.

Continuez à lire pour en savoir plus sur le rembourrage d’URL et sur la façon dont vous pouvez vous protéger sur mobile contre ce type de cyberattaque.

Qu’est-ce que le rembourrage d’URL ?

Le rembourrage d’URL est un Hameçonnage technique principalement destinée aux navigateurs mobiles.

Dans cette attaque, le phisher ajoute des caractères ou des mots supplémentaires à la fin d’une URL pour créer une illusion de légitimité avant de le diriger vers son site Web. Ce faisant, l’attaquant peut créer un sentiment de crédibilité dans l’esprit de la victime, l’amenant finalement à cliquer sur le lien.

Ces attaques sont très efficaces car elles exploitent la tendance humaine à faire confiance à des URL d’apparence complexe qui suivent un format familier. Ils exploitent également l’affichage très étroit de la barre d’adresse URL des navigateurs mobiles, qui empêche les utilisateurs de visualiser l’intégralité du contenu d’un lien. Une fois cliqué, la victime est redirigée vers un site Web de phishing ou une page infectée par un logiciel malveillant, compromettant ses informations sensibles et mettant sa sécurité en danger.

Comment fonctionne le rembourrage d’URL dans les attaques de phishing ?

Les attaquants exploitent les limitations de l’interface utilisateur mobile pour remplir les URL avec des sous-domaines et des tirets, les faisant apparaître authentiques pour tromper les utilisateurs.

Pour illustrer le fonctionnement des attaques de remplissage d’URL, prenons l’exemple d’une URL de page de connexion telle que “example.com/login” dont le site mobile peut ressembler à “m.example.com/login”.

Un attaquant ajouterait des caractères supplémentaires à la fin de cette URL, tels que “m.example.com/login?session=secure&auth=user-validate_.evilhoodiehacker.com/”.

Le véritable domaine de ce site Web serait “evilhoodiehacker.com”, et non “example.com”. Mais comme un navigateur mobile n’affiche que la première partie de l’URL, une personne ne verrait que le domaine “m.example.com” et certains paramètres trompeurs.

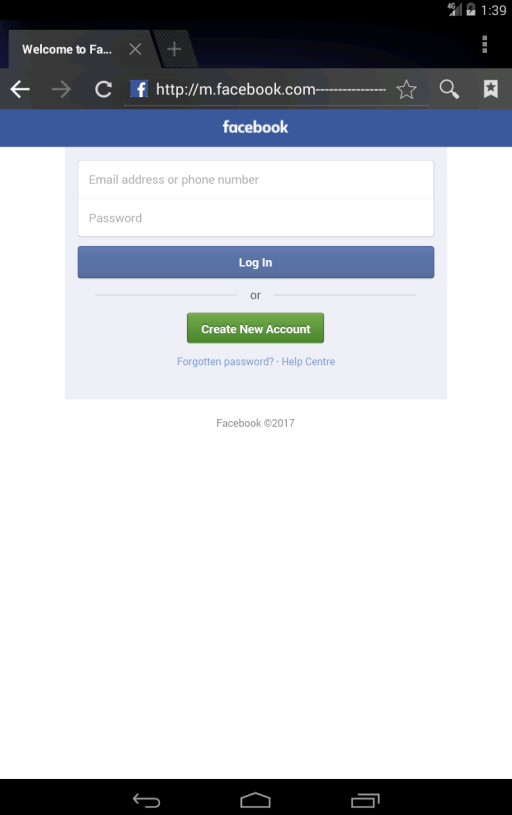

Voici un autre exemple, avec l’aimable autorisation de Phishlabs qui a le premier tiré la sonnette d’alarme sur cette méthode d’attaque.

Disséquons cette URL Facebook frauduleuse :

m.facebook.com————-valider——-étape1.rickytaylk(point)com/sign_in.html

À première vue, l’URL peut sembler être une page de site Web Facebook légitime, car elle commence par “m.facebook.com”. Cependant, en y regardant de plus près, vous remarquerez que le domaine réel est rickytaylk(dot)com, ce qui indique clairement qu’il s’agit d’une tentative de phishing.

Pour aggraver les choses, les pirates utilisent également des mots trompeurs tels que “connexion”, “sécurisé”, “compte”, “officiel” ou “valider” pour tromper davantage les utilisateurs. Ces tactiques sont conçues pour rendre l’URL plus crédible et plus convaincante. L’utilisateur, voyant les caractères supplémentaires et le biais de confirmation des phrases, peut supposer que l’URL est légitime et sûre et, par conséquent, tomber dans l’escroquerie sans aucun soupçon.

Techniques d’identification et de prévention des attaques de bourrage d’URL

Les attaques de remplissage d’URL deviennent de plus en plus sophistiquées, les pirates utilisant des URL et des pages de connexion d’apparence authentique pour tromper les victimes sans méfiance. Les comptes Facebook sont parmi les plus couramment ciblés, les attaquants exploitant l’inattention des utilisateurs mobiles pour les inciter à cliquer sur des liens frauduleux. Des attaques similaires sont également utilisées pour cibler d’autres services populaires, notamment iCloud, Gmail et des sites bancaires en ligne.

Une fois que la victime a cliqué sur le lien, elle est redirigée vers une fausse page de connexion comme celle de l’exemple précédent, où elle entre involontairement son nom d’utilisateur et son mot de passe. Ces informations sont ensuite capturées par l’attaquant, qui peut les utiliser à des fins malveillantes.

Les chercheurs ont averti que ces attaques se propagent par SMS, applications de messagerie sociale et e-mail, car les gens supposent souvent que ces méthodes de communication sont des sources d’informations légitimes.

Malheureusement, il n’existe pas de bloqueur de phishing ou de méthode infaillible pour empêcher les attaques de remplissage d’URL. Mais cette attaque s’attaque aux inattentifs ; avec un peu de logique, de vigilance et une touche de saine prudence, vous pouvez vous protéger. Utilisez ces conseils pour identifier et éviter les attaques de remplissage d’URL :

- Sur les ordinateurs, survolez le lien pour voir l’URL de destination réelle avant de cliquer dessus.

- Sur mobile, copiez l’URL dans votre presse-papiers pour l’examiner attentivement avant de continuer avec le lien.

- Vérifiez toujours l’URL complète de la page sur laquelle vous vous trouvez avant de saisir des informations sensibles.

- Si l’URL semble anormalement longue ou contient des traits d’union, envisagez d’utiliser un scanner d’URL pour vérifier sa légitimité.

- Ne cliquez pas sur les liens qui vous sont envoyés par des sources inconnues.

- Méfiez-vous des messages ou demandes inattendus (même si vous en connaissez la source), en particulier s’ils impliquent des identifiants de connexion ou des informations personnelles.

N’oubliez pas que vous êtes le meilleur protecteur de vos comptes en ligne et de vos informations personnelles. En restant attentif et observateur, vous pouvez vous défendre contre les dangers du bourrage d’URL et autres cyberattaques.