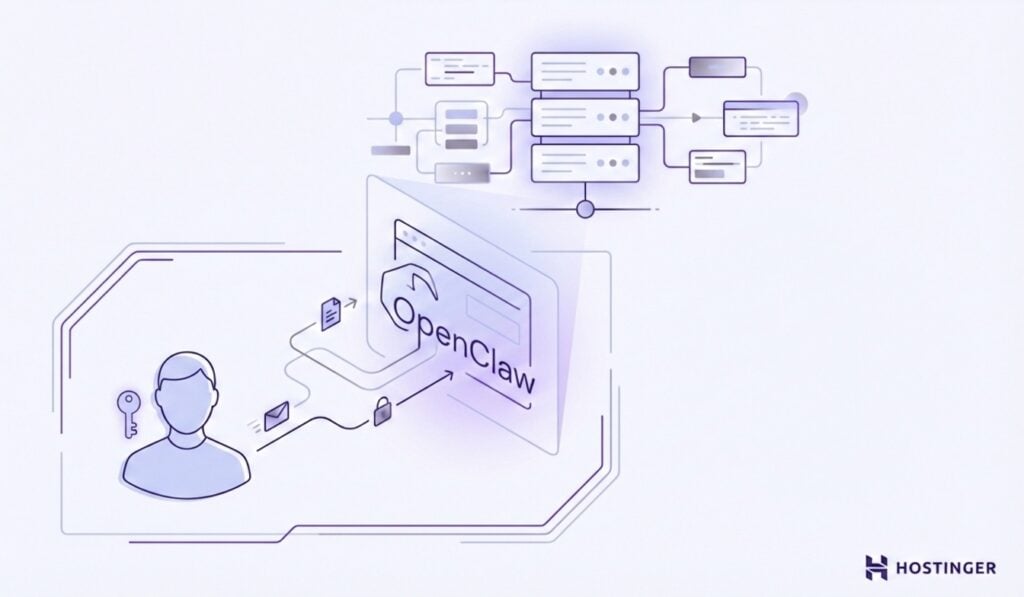

Les meilleures pratiques d’OpenClaw vous aident à exécuter des agents IA en toute sécurité dans des environnements de production en réduisant les risques, en limitant les actions involontaires et en évitant que votre serveur ne devienne une surface d’attaque.

OpenClaw étant un agent d’intelligence artificielle open-source qui peut accéder aux fichiers, contrôler les navigateurs et interagir avec les ressources du système en votre nom, une utilisation sûre et fiable dépend de contrôles d’accès stricts, d’une exécution isolée, de contrôles des autorisations, de déploiements prudents et de choix d’hébergement réfléchis.

Le respect des meilleures pratiques est essentiel, et non optionnel, et il permet de maintenir l’automatisation prévisible, de limiter le rayon d’action et de soutenir l’utilisation fiable d’agents d’IA sur un VPS dès le premier jour.

1. Garder OpenClaw privé par défaut

Gardez OpenClaw privé par défaut pour éviter toute exposition inutile et réduire le risque de transformer votre agent IA en surface d’attaque. OpenClaw interagit directement avec les fichiers, les sessions de navigation et les ressources du système, de sorte que tout accès externe augmente le risque d’abus, de comportement inattendu ou de sondage automatisé.

Commencez par limiter les moyens d’accès à OpenClaw. Liez-le à localhost pour vous assurer que seul votre propre système peut communiquer avec lui. Cela élimine d’emblée la plupart des voies d’attaque externes, ce qui vous offre un environnement plus sûr pendant que vous apprenez comment OpenClaw se comporte et ce qu’il peut faire.

Deuxièmement, l’accès ne doit être élargi que lorsqu’il existe un besoin opérationnel défini. Selon les meilleures pratiques de sécurité d’OpenClaw, l’accès doit rester intentionnel, même dans les configurations internes. N’autorisez que les connexions que vous comprenez et auxquelles vous vous attendez, et élargissez progressivement l’accès lorsque vous avez une raison claire de le faire.

Attention ! L’exposition d’OpenClaw à l’internet public sans contrôle d’accès strict peut en faire une surface d’attaque involontaire. Même les points d’extrémité non utilisés peuvent être découverts et sondés automatiquement.

2. Commencer par des automatisations à faible risque et en lecture seule

Les tâches en lecture seule vous permettent d’observer le comportement d’OpenClaw sans lui permettre de changer quoi que ce soit. Des tâches telles que la synthèse des données, l’analyse des journaux ou l’extraction d’informations vous permettent de valider les résultats, les voies de décision et les cas limites avant d’introduire un impact réel.

En commençant par des actions qui ne lisent que des données, vous pouvez confirmer que les invites se comportent comme prévu, que les entrées sont traitées en toute sécurité et que les résultats restent cohérents dans les cas d’utilisation courants d’OpenClaw, tels que la génération de résumés, l’inspection de fichiers journaux ou l’examen de données structurées avant d’activer l’écriture de fichiers ou les actions du navigateur.

Vous comprendrez également mieux comment OpenClaw interprète les instructions avant d’accéder à l’écriture de fichiers ou aux actions du navigateur.

Éviter d’activer trop tôt des capacités puissantes. Les modifications de fichiers, les requêtes externes et le contrôle automatisé du navigateur rendent les erreurs plus difficiles à réparer. Considérez ces permissions comme quelque chose à gagner par le biais de tests et d’observations, et non comme des valeurs par défaut.

3. Limiter intentionnellement les autorisations et les capacités

Limiter les permissions d’OpenClaw par tâche pour maintenir un comportement prévisible et réduire l’impact des erreurs. L’octroi d’un accès global et permanent augmente la portée de ce qu’OpenClaw peut modifier à tout moment. Au fur et à mesure que les flux de travail se développent, les autorisations étendues rendent les défaillances plus difficiles à retracer et à isoler.

Des capacités différentes entraînent des niveaux de risque différents. Lorsque vous séparez les accès en lecture, les écritures de fichiers et les actions du navigateur au lieu de tout activer en même temps, vous créez des limites d’exécution claires. Cette séparation limite l’impact des comportements inattendus et permet de raisonner plus facilement sur les tâches individuelles.

Les autorisations sont encore plus importantes lorsque les invites ou les entrées changent. Si OpenClaw dispose d’un accès global au réseau ou à l’écriture de fichiers et traite des entrées externes, une seule invite manipulée peut écraser des fichiers, supprimer des données ou envoyer des requêtes que vous n’aviez pas l’intention d’envoyer. Le problème n’est pas seulement l’invite, mais la combinaison d’autorisations étendues et de données imprévisibles.

Permissions d’accès à la tâche :

- Analyse des journaux → accès en lecture seule à des dossiers spécifiques

- Génération de rapports → accès en écriture à un répertoire de sortie

- Résumés de données → pas d’écritures de fichiers ou de requêtes sortantes

En cas de problème, l’action reste limitée. Les autorisations devraient limiter l’impact par conception – et non dépendre d’incitations parfaites.

4. Traiter les compétences comme non fiables par défaut

Traitez chaque compétence tierce ou communautaire comme non fiable jusqu’à ce que vous vérifiiez son comportement. Une compétence est un code que vous n’avez pas écrit et que vous ne contrôlez pas entièrement. Même les compétences bien intentionnées peuvent inclure des hypothèses peu sûres, des autorisations excessives ou des effets secondaires qui n’apparaissent qu’en production.

Avant d’utiliser une compétence en production, il est important de. :

- Examiner ce qu’il fait réellement, et pas seulement sa description

- Testez-le avec des données contrôlées et non sensibles

- L’exécuter dans un environnement isolé

- Confirmer les autorisations réellement nécessaires

Une compétence permettant l’écriture de fichiers ou l’accès au réseau peut effectuer des actions involontaires si elle est combinée à des autorisations étendues ou à des données non fiables. Un seul composant mal conçu suffit à élargir votre surface d’attaque.

La vérification est prioritaire. La confiance suit les preuves, pas la documentation.

5. Utiliser des environnements isolés pour l’exécution

Exécutez OpenClaw dans un environnement isolé afin de limiter les défaillances et de réduire les risques à l’échelle du système. L’isolation garantit que les erreurs, les mauvaises configurations ou les actions inattendues n’affectent pas le reste de votre serveur.

Évitez d’exécuter OpenClaw directement sur votre système principal. Utilisez plutôt une configuration conteneurisée telle que Docker ou un environnement virtuel distinct. Les conteneurs limitent l’accès aux fichiers, les autorisations système et les dépendances à un périmètre défini. Si quelque chose se brise, c’est à l’intérieur du conteneur, et non sur l’ensemble de votre VPS.

L’isolement permet de passer de l’hypothèse d’un comportement parfait à la limitation de l’impact en cas de problème. Même avec des invites prudentes et des autorisations restreintes, des résultats inattendus peuvent toujours se produire. Le fait de séparer les environnements d’exécution réduit le rayon d’action et simplifie la reprise en cas de problème.

6. Exécuter OpenClaw sous des comptes non-administrateurs

Exécutez OpenClaw sous la responsabilité d’un utilisateur non administrateur afin d’éviter tout dommage à l’ensemble du système. L’accès à la racine ou l’accès administratif permet à n’importe quel processus de modifier des fichiers critiques, d’arrêter des services ou de modifier la configuration du système. La plupart des flux de travail d’OpenClaw ne nécessitent pas un tel niveau de contrôle.

Créez un utilisateur système distinct pour OpenClaw, accordez-lui uniquement les autorisations dont il a besoin et définissez les fichiers et les ressources auxquels un processus peut accéder. La modification et la gestion des permissions dans Linux pour fixer ces limites permettent à OpenClaw de travailler dans un cadre clairement défini plutôt que de lui donner un contrôle total sur le système.

Si vous traitez des données non fiables ou si vous rencontrez une logique défectueuse, les autorisations limitées permettent de limiter l’impact. En réduisant ce qu’OpenClaw peut toucher, vous facilitez la récupération des pannes et renforcez la sécurité globale du VPS.

7. Protéger correctement les secrets et les clés API

Conservez les secrets et les clés d’API en dehors du code, des invites et des fichiers de configuration. Les identifiants codés en dur se propagent rapidement dans les journaux, les sauvegardes, les référentiels partagés et les scripts de déploiement. Une fois exposées, elles restent valables jusqu’à ce qu’elles soient retournées, ce qui prolonge l’impact d’une seule erreur.

Charger des valeurs sensibles au moment de l’exécution au lieu de les stocker directement dans des fichiers. Utiliser les variables d’environnement sous Linux pour injecter en toute sécurité des clés et des jetons d’API dans un processus. Cette approche permet de centraliser la gestion des secrets, de simplifier la rotation et de réduire l’exposition accidentelle dans le contrôle des versions ou dans les journaux.

Cette séparation est encore plus importante lorsque OpenClaw exécute des flux de travail automatisés. Si des informations d’identification apparaissent dans des invites ou des flux de données, OpenClaw peut les faire apparaître ou les réutiliser par inadvertance. Les secrets doivent être isolés des instructions et des données de l’utilisateur afin d’éviter toute divulgation involontaire.

Important ! Si les informations d’identification apparaissent dans les prompts, les journaux ou les données de sortie, elles peuvent être réutilisées ou exposées involontairement. Séparez toujours les secrets des instructions et des données d’exécution.

8. Supposer que les messages-guides et les données puissent être manipulés

Supposez que tous les intrants externes ne sont pas fiables et peuvent tenter de modifier le comportement d’OpenClaw. L’injection rapide n’est pas un risque hypothétique. Il se produit lorsque des instructions cachées dans des documents, des messages ou des entrées utilisateur annulent la tâche prévue.

Ce risque augmente lorsque OpenClaw traite des contenus que vous ne contrôlez pas entièrement, tels que des documents téléchargés, des courriels, des soumissions de formulaires ou du texte fourni par l’utilisateur. Même des entrées apparemment inoffensives peuvent contenir des instructions ou des modèles intégrés qui modifient l’exécution s’ils sont transmis directement à des invites ou à des flux de travail sans contrôle.

Pour concevoir des flux de travail sûrs, il faut prévoir dès le départ la possibilité d’apports hostiles ou trompeurs. En séparant les instructions des données, en limitant les actions que les entrées peuvent déclencher et en évitant de faire aveuglément confiance au contenu externe, vous réduisez le risque que des invites manipulées conduisent à un comportement involontaire. En traitant toutes les données externes comme potentiellement dangereuses, vous gardez le contrôle, même lorsque les entrées sont imprévisibles.

9. Mettre à jour OpenClaw régulièrement et surveiller le comportement

Maintenir OpenClaw à jour pour réduire l’exposition aux vulnérabilités connues et aux problèmes de stabilité. Les mises à jour comprennent des correctifs de sécurité, des corrections d’exécution et des mesures de protection découvertes dans le cadre d’une utilisation réelle. L’exécution de versions obsolètes augmente les risques évitables.

Les mises à jour ne suffisent pas. Après chaque mise à jour, observez le comportement d’OpenClaw dans la pratique :

- Examiner les journaux pour y déceler de nouveaux avertissements ou de nouvelles erreurs

- Contrôler les actions exécutées et l’utilisation des autorisations

- Comparer les résultats pour détecter les changements inattendus

- Tester les flux de travail critiques dans un environnement contrôlé

Supposer la stabilité sans la vérifier crée des angles morts. Même des mises à jour bien testées peuvent introduire des régressions ou interagir différemment avec des configurations existantes. En traitant les mises à jour comme des points de contrôle plutôt que comme des points finaux, vous détectez les problèmes à un stade précoce et évitez de les découvrir seulement après qu’ils ont affecté les flux de travail ou les données en direct.

Lorsque vous passez de petites expériences à des flux de travail réels, les risques changent. Les premiers essais portent généralement sur des données limitées et ont peu d’impact. Les cas d’utilisation réels introduisent des intrants externes, des automatismes et des dépendances qui peuvent se briser d’une manière que de simples tests ne révèlent jamais.

Lorsque les tâches deviennent plus complexes ou plus sensibles, les contrôles doivent être renforcés. Les autorisations qui convenaient pour les tests peuvent être trop larges pour la production. L’isolement, la gestion des secrets et la validation des entrées deviennent plus importants lorsque OpenClaw commence à interagir avec des fichiers réels, des services ou des données fournies par l’utilisateur.

Le moment le plus sûr pour appliquer ces pratiques est lors de l’installation, et non après l’apparition des problèmes. Lorsque vous configurez OpenClaw sur un serveur personnel, l’application de paramètres par défaut stricts dès le départ facilite l’extension des capacités par la suite sans avoir à retravailler l’ensemble de votre environnement.

Avant d’activer de nouvelles capacités, il convient de réévaluer le cas d’utilisation. Confirmer que les autorisations, l’accès au réseau ou la portée de l’automatisation n’excèdent pas les protections déjà en place.

Tout le contenu des tutoriels de ce site est soumis aux

normes éditoriales et aux valeurs rigoureuses de Hostinger.