Les menaces de sécurité peuvent causer de graves dommages aux entreprises en ligne. Les attaquants utilisent divers outils et techniques pour mener des activités malveillantes au sein du réseau, tout cela ayant un impact sur les revenus de l’entreprise. Par conséquent, il est essentiel d’avoir une sécurité stricte pour vos systèmes de réseau. Toute intrusion peut entraîner de graves pertes financières et de réputation. Certains problèmes de sécurité courants comprennent les violations de politique, la pénétration non autorisée du réseau ou les attaques d’initiés. C’est là qu’un système de détection d’intrusion (IDS) peut vous aider. Il analyse l’activité et envoie une notification d’alerte si une activité suspecte est identifiée.

Ce guide contient toutes les informations pertinentes dont vous avez besoin pour comprendre le mécanisme d’un système de détection d’intrusion basé sur l’hôte et son fonctionnement.

Qu’est-ce qu’un système de détection d’intrusion basé sur l’hôte (ID basé sur l’hôte) ?

Un système de détection d’intrusion basé sur l’hôte (HIDS ou IDS basé sur l’hôte) utilise des signatures d’intrusion intégrées pour détecter les activités potentiellement suspectes susceptibles d’endommager votre système réseau. Il vous aide à contrôler en permanence vos appareils en observant les applications et les appareils en cours d’exécution sur votre système afin d’empêcher une intrusion. L’IDS basé sur l’hôte fournit un logiciel qui suit les modifications et traite les informations collectées à partir des systèmes informatiques.

Que fait un IDS de système de détection d’intrusion basé sur l’hôte ?

Voici cinq choses que vous pouvez attendre d’un HIDS :

- Évaluer le trafic : Évaluez le trafic entrant et sortant sur un ordinateur particulier sur lequel le logiciel IDS est installé.

- Détection basée sur la signature : Utilisez une méthode de détection basée sur les signatures pour comparer les signatures trouvées dans le trafic réseau à une base de données de signatures malveillantes.

- Renseignements sur les menaces : Contient des fonctionnalités de renseignement sur les menaces telles que les agents HIDS qui aident à reconnaître et à éliminer toute activité malveillante présente dans le système.

- Surveiller les fichiers critiques : Examinez les fichiers système critiques.

- Notification d’intrusion : Identifiez et informez-vous en cas de tentative d’écrasement de fichiers critiques.

Ainsi, vos appareils et applications resteront protégés tout le temps.

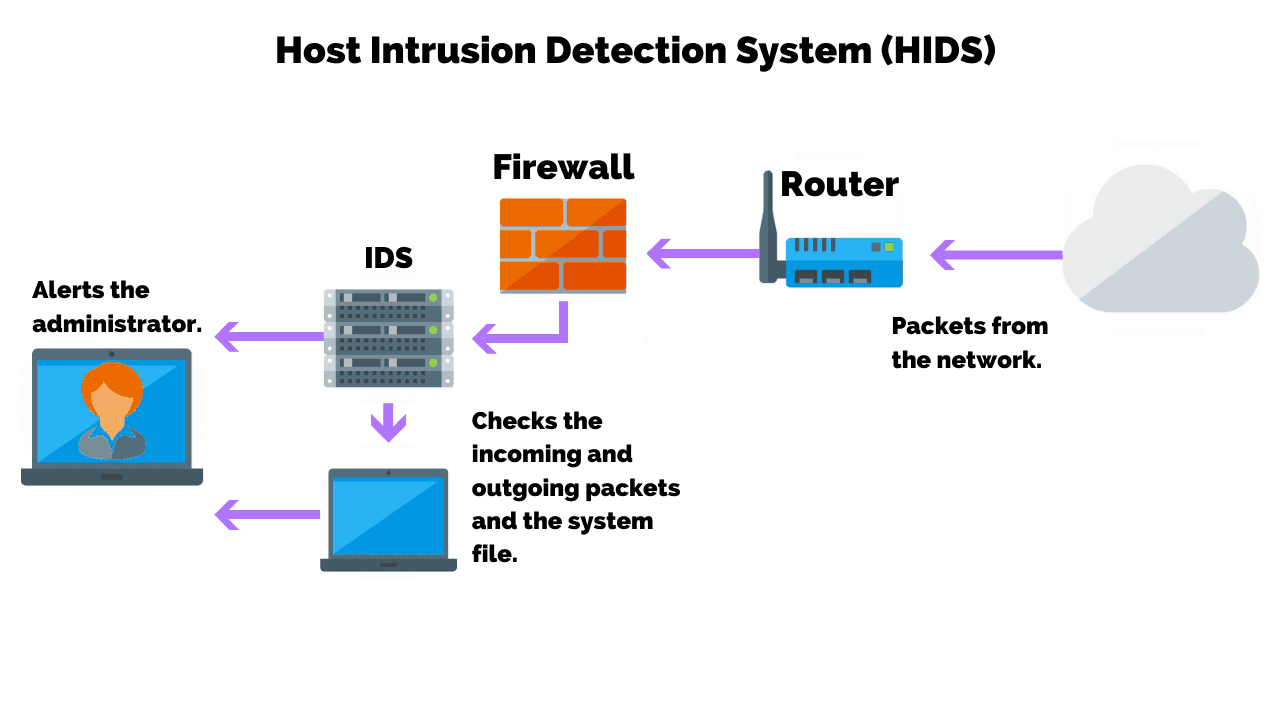

Comment fonctionne un système de détection d’intrusion basé sur l’hôte ?

Voici comment fonctionne un IDS basé sur l’hôte :

- Collecte de données: L’IDS collecte les données à partir de systèmes informatiques.

- Observation du réseau : L’IDS observe le trafic réseau et associe tous les modèles de trafic à toutes les attaques connues. Cette méthode est également connue sous le nom de corrélation de modèles.

- Détection d’activité : L’IDS confirme si une activité particulièrement inhabituelle était un cyber-attaque ou non.

- Alerte d’activité : Une fois l’activité suspecte confirmée, l’IDS vous alertera via une alarme. Ces alarmes vous aideront à trouver rapidement la cause du problème afin que votre équipe puisse stopper l’attaque.

Quels systèmes un système de détection d’intrusion basé sur l’hôte protège-t-il ?

Le système IDS basé sur l’hôte détecte les menaces et les modèles d’attaque au sein de votre système réseau. Il protège tous vos précieux actifs de données. Avec la montée de tendances en matière de sécurité, HIDS aide à protéger l’environnement cloud sur lequel il est installé. Il peut fonctionner sur différentes plates-formes telles que AWS, Microsoft Azure ou Liquid Web. Il existe différents systèmes IDS pour Windows, Linux et Mac.

Contre quelles menaces un système de détection d’intrusion basé sur l’hôte protège-t-il ?

De nombreuses menaces peuvent être éliminées à l’aide d’un IDS basé sur l’hôte :

1. Attaques malveillantes

Chaque fois que des activités malveillantes se produisent au sein d’un système, telles que des attaques d’authentification non autorisées, HIDS détecte l’attaque et l’envoie pour analyse. Une fois qu’une cyberattaque est confirmée, il génère une alerte et vous enverra les informations sur l’attaque. Cette surveillance en temps réel permet de minimiser les dommages en cas d’attaque.

2. Routage asymétrique

Lorsque des paquets de données circulant sur le réseau empruntent un itinéraire particulier vers leur destination et empruntent un itinéraire différent, on parle de routage asymétrique. Ce mécanisme permet aux attaquants d’effectuer une Attaque DDoS. HIDS aide à déterminer ces routes et vous demandera de désactiver ces routes pour une meilleure protection du réseau.

3. Attaques par débordement de tampon

Lorsque plus de données sont écrites qu’un tampon ne peut en gérer, cela s’appelle un débordement de tampon et cela peut entraîner l’effondrement de tout le système. Ce type d’attaque tente d’infiltrer des segments de mémoire dans l’appareil sur lequel l’IDS basé sur l’hôte est installé. Il remplace les données normales dans ces emplacements de mémoire par des données suspectes, qui seront implémentées ultérieurement lors d’une attaque. Dans la majorité des cas, les attaques par débordement de tampon sont destinées à se transformer en une forme d’attaque DDoS mais peuvent également être utilisées pour divulguer des informations sensibles ou effectuer exécution de code à distance. Un système de détection d’intrusion basé sur l’hôte aidera à éliminer de telles attaques en identifiant les schémas associés à ce type d’attaque.

4. Attaques par balayage

Les attaques par analyse impliquent l’envoi de données sur le réseau pour collecter des données sur le réseau, le trafic, les ports et les hôtes. Les attaquants essaient souvent d’identifier les ports ouverts où un virus peut être inséré pour effectuer une attaque dans le système. Cependant, un système de détection d’intrusion basé sur l’hôte empêche l’attaquant d’entrer dans le système en premier lieu. Dans le cas où un attaquant est en mesure de violer ce niveau initial de protection, un HIDS aidera à minimiser ces attaques en utilisant des fonctionnalités avancées telles qu’un Firewall d’applications Web pour protéger les données au sein du système.

Cas d’utilisation du système de détection d’intrusion basé sur l’hôte

Voici deux cas d’utilisation qui illustrent comment IDS fait évoluer les entreprises à travers le monde :

Gestion de la chaîne logistique

Comme un système de détection d’intrusion fournit des systèmes de suivi et de traçabilité, vous pouvez facilement les combiner avec des services numériques pour rendre le chaîne d’approvisionnement plus de succès. Les matériaux peuvent être identifiés à l’aide de codes-barres ou de la technologie RFID. Avec l’utilisation d’un tel système, les actionnaires de confiance au sein d’une entreprise peuvent obtenir des informations via le cadre de données IDS, ce qui rendra l’industrie de la chaîne d’approvisionnement plus sûre et surveillance du nuage Plus facile.

Conformité HIPAA et PCI

Votre organisation peut avoir des exigences standard auxquelles vous devez répondre pour travailler. Avec un IDS, votre organisation peut facilement répondre à des exigences telles que Conformité HIPAA et Conformité PCI.

Pourquoi choisir Threat Stack Host-Based IDS et Liquid Web

Web liquide Pile de menaces IDS basé sur l’hôte offre des avantages de sécurité substantiels aux clients pour un petit prix. Il fournit également sécurité cloud complète avec une protection ininterrompue dans la surveillance, le signalement de toute menace de sécurité identifiée et la livraison d’IDS au sein du réseau du système pour assurer la sécurité des appareils contre les attaquants.

Threat Stack aide à fournir une sécurité plus complète pour vos systèmes et s’associe au support 24/7/365 de Liquid Web. Contactez-nous maintenant pour en savoir plus sur Threat Stack.