Les technologies obsolètes représentent un risque pour la sécurité des entreprises de logiciels. Cependant, malgré les problèmes des anciens systèmes, plusieurs entreprises continuent de les utiliser.

Plus de 80 % des organisations mondiales interrogées par VMware signalé une faille de sécurité en 2020, et l’utilisation de technologies de sécurité obsolètes était l’une des trois principales raisons de la compromission.

Alors, pourquoi les anciens systèmes sont-ils encore utilisés ?

Les raisons courantes incluent une valeur opérationnelle élevée, des obligations contractuelles et des coûts de modernisation élevés.

Quelle que soit la raison pour laquelle votre entreprise utilise des systèmes hérités obsolètes, vous pouvez identifier les signes avant-coureurs de logiciels vulnérables et mettre en œuvre des modifications pour réduire les risques.

Cinq signes que votre logiciel hérité a besoin de plus de sécurité

Les problèmes avec systèmes hérités ne sont pas toujours évidents. Vous avez probablement rencontré certains d’entre eux sans vous rendre compte que votre logiciel est en danger.

Voici cinq signes avant-coureurs qui indiquent que votre logiciel traditionnel a besoin de plus de sécurité :

1. S’appuie sur des logiciels non pris en charge

Les logiciels tiers réduisent les coûts de développement et de propriété en éliminant les soucis concernant leur maintenance ou leurs mises à jour. Cependant, lorsque le logiciel arrive en fin de vie ou que le fournisseur met fin au support, cette commodité devient un problème de conformité.

Par exemple, Cent OS 8 a atteint sa fin de vie le 31 décembre 2021, huit ans avant son cycle de vie prévu. Cela laissait aux utilisateurs de CentOS 8 deux options : migrer vers un nouveau système d’exploitation ou risquer la non-conformité en raison d’un manque de mises à jour logicielles.

Loi sur la transférabilité et la responsabilité de l’assurance maladie (HIPAA) et Norme de sécurité des données de l’industrie des cartes de paiement (PCI-DSS) sont quelques frameworks qui exigent l’utilisation de logiciels activement pris en charge.

Bien que les cadres réglementaires applicables à votre logiciel puissent varier, il est probable qu’il soit non conforme et engage sa responsabilité s’il utilise des technologies non prises en charge.

2. Lent et se bloque fréquemment

Vous arrive-t-il de dire “oui, ça fait toujours ça” ou de recommander des solutions de contournement chaque fois que votre logiciel ralentit ou tombe en panne à l’improviste ?

Limiter les fonctionnalités et mettre en œuvre des solutions de contournement pourrait faire le travail pour le moment. Mais ils ne s’attaqueront pas à l’existant vulnérabilités de sécurité. De plus, des correctifs temporaires pourraient entraîner une dette technique, compliquant les futures mises à niveau et introduisant des vulnérabilités inconnues.

Une attente de quelques minutes pour générer un rapport est attendue. Mais si vous avez besoin de solutions de contournement pour effectuer des tâches simples, c’est un signe clair que votre logiciel hérité a besoin d’être modernisé.

3. Incompatible avec le dernier logiciel

Qu’il s’agisse d’un progiciel de gestion intégré (ERP), d’un point de vente (POS) ou d’un système de gestion de la relation client (CRM), votre logiciel nécessitera des intégrations avec les dernières technologies.

Mais l’intégration de logiciels hérités et modernes peut nécessiter des solutions de contournement coûteuses. Quelque chose d’aussi simple qu’un manque d’API dans le noyau peut entraîner de mauvaises performances, des intégrations et des failles de sécurité.

Les logiciels hérités ne peuvent pas suivre l’évolution des normes de chiffrement ou prendre en charge les intégrations nécessaires au bon fonctionnement des entreprises. Ainsi, vos clients sont plus susceptibles de se tourner vers vos concurrents que d’attendre que vous résolviez les problèmes de vos anciens systèmes.

4. Contient des dépendances matérielles

La mise à jour des logiciels est une tâche gourmande en ressources. Lorsque vous travaillez sur l’amélioration des fonctionnalités, la correction des bogues et essayez de suivre la concurrence, il est facile de perdre la trace des dépendances.

Ce n’est que lorsque vous mettez à niveau un composant tel que MySQLi ou PHP que vous réalisez que votre base de code est pleine de dépendances et potentiellement risques inconnus.

Les logiciels qui reposent sur des technologies héritées telles que le matériel, les systèmes d’exploitation et les structures de base de données ne peuvent pas adopter de nouvelles technologies ou mettre en œuvre des mesures de sécurité conformément aux normes actuelles.

Les dépendances héritées nuisent à la flexibilité organisationnelle, à l’agilité de l’entreprise, à la productivité des employés et aux opportunités futures. Plus important encore, ils nécessitent une sécurité supplémentaire.

5. Difficile à maintenir ou à soutenir

Les technologies héritées ont souvent un code et des fonctionnalités complexes. Il peut être difficile de remplacer des composants isolés ou de trouver des ingénieurs compétents pour entretenir le système.

Par conséquent, les coûts d’exploitation peuvent grignoter le capital de votre entreprise et limiter votre capacité à innover ou à évoluer avec la demande. De plus, lorsque les choses tournent mal, cela entraîne des temps d’arrêt coûteux qui nuisent à la fois à votre budget d’exploitation et à la réputation de votre entreprise.

Naturellement, vous devez investir dans la maintenance de votre logiciel. Mais lorsque les coûts de maintenance dépassent vos dépenses de recherche et développement, c’est un signe que votre logiciel traditionnel a besoin de plus de sécurité.

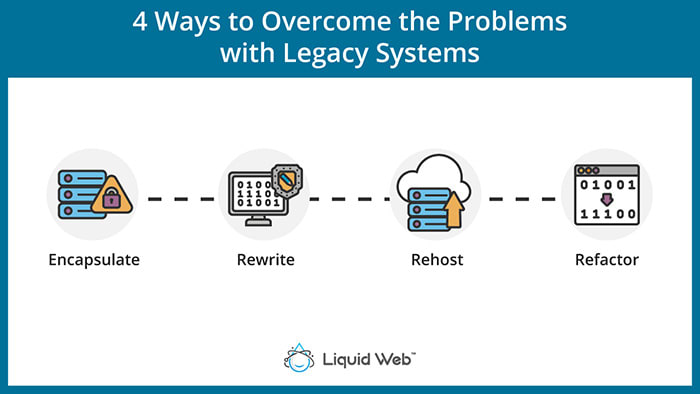

Quatre façons de surmonter les problèmes des systèmes hérités

Une fois que vous avez identifié les problèmes avec les systèmes hérités, il est temps d’élaborer des stratégies pour sécuriser votre logiciel. Vous pouvez aborder la modernisation du système hérité pour améliorer la sécurité de plusieurs manières.

Voici un bref aperçu des quatre principales façons de résoudre les problèmes avec les systèmes hérités :

1. Encapsuler

Le moyen le plus simple de protéger votre ancien système consiste à limiter l’accès réseau à ses données et fonctions à l’aide d’un pare-feu. Après entrefer le logiciel, vous pouvez exposer ses fonctions en tant que services via API pour continuer à utiliser des technologies héritées à haute valeur opérationnelle.

Cette stratégie vous permet de vous attaquer aux performances, à la conformité et à l’infrastructure du réseau informatique les problèmes de sécurité de logiciels hérités sur site. Cependant, l’espace d’air est une solution temporaire. L’encapsulation des technologies héritées ne résout pas les problèmes de maintenance ou de mise à niveau.

2. Réécrire

La réécriture du logiciel pour corriger les dépendances héritées peut sembler être la stratégie de modernisation logicielle la plus logique pour votre entreprise. Le logiciel de réécriture, cependant, peut rapidement devenir un cauchemar d’exécution lorsque vous creusez dans l’ancien code pour déchiffrer les cas d’utilisation oubliés.

Une réécriture complète est votre meilleure option si :

- Le logiciel est essentiel à la mission et son cadre de base est obsolète.

- Vous avez du mal à trouver du personnel compétent pour maintenir le logiciel.

- Les coûts de maintenance du logiciel dépassent ceux d’une réécriture.

Bien que la réécriture vous permette de reconsidérer les fonctionnalités et de mettre en œuvre des mesures évolutives, il s’agit d’une entreprise coûteuse qui peut épuiser les ressources de votre entreprise au lieu d’utiliser ces ressources pour ajouter des fonctionnalités, des offres de produits ou pour commercialiser votre entreprise.

3. Réhéberger

Le réhébergement de votre logiciel hérité est l’un des moyens les plus rapides de le sécuriser et offre le coût et le risque initiaux les plus faibles. En effet, les solutions cloud offrent une plus grande flexibilité que les solutions matérielles sur site.

De plus, cela vous donne plus d’options à choisir en fonction de votre cas d’utilisation. Vous pouvez soit migrer votre logiciel vers une solution de cloud public ou privé.

Déménager à la nuage public offre des coûts réduits et une évolutivité quasi illimitée. Cependant, vous devrez peut-être refactoriser votre code pour qu’il fonctionne sur l’infrastructure de cloud public après la migration des données.

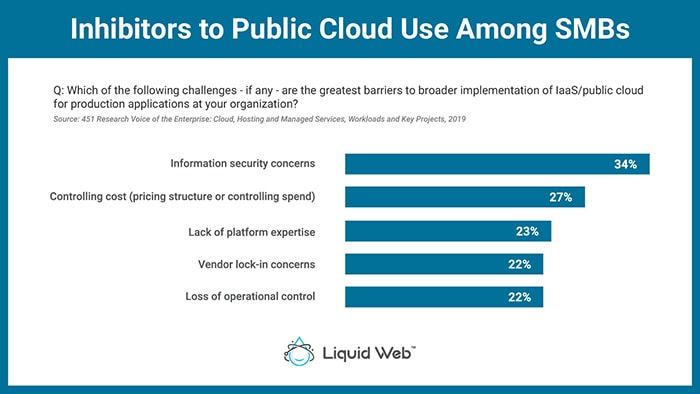

Une enquête de 451 Recherche ont constaté que le contrôle des coûts sur le cloud public était l’un des plus grands défis à l’adoption du cloud public pour les petites et moyennes entreprises. En revanche, cloud privé géré offre un moyen prévisible mais rentable de surmonter les problèmes des systèmes hérités.

La migration vers un cloud privé vous permet de tirer parti de la flexibilité et de l’évolutivité du cloud sans vous soucier de la sécurité de l’infrastructure. Vous pouvez continuer à utiliser votre ancien système logiciel dans un environnement sécurisé et virtualisé.

Tout ce que vous avez à faire est de migrer votre logiciel vers un cloud privé hébergé. Votre fournisseur d’hébergement s’occupera de la sécurité et de la maintenance pour vous après la migration.

4. Refactoriser

La refactorisation de vos systèmes logiciels hérités pour qu’ils fonctionnent avec les dernières technologies est une option à faible risque qui résout les problèmes de compatibilité et de sécurité. Au fur et à mesure que vous refactorisez, vous pouvez remplacer des parties de votre logiciel, mettre à niveau des fonctionnalités et même reconsidérer votre Architecture informatique.

L’inconvénient du refactoring est qu’il est extrêmement lent, nécessite beaucoup de compétences et peut souvent conduire à plus de complexités à long terme. Assurez-vous d’estimer correctement les coûts de refactorisation et de les planifier soigneusement avant d’opter pour cette approche.

Réflexions finales : Signes d’avertissement que votre logiciel traditionnel a besoin d’une sécurité supplémentaire

Gérer les problèmes de sécurité avec les systèmes hérités est un défi sans fin. Cependant, les signes de systèmes logiciels vulnérables sont faciles à repérer. Si votre logiciel affiche l’un des cinq signaux d’avertissement que nous avons énumérés ci-dessus, c’est un signe clair qu’il a besoin de plus de sécurité.

La sécurisation d’un système hérité est une tâche complexe, et il n’y a pas de bonne façon de le faire. Les stratégies de modernisation des systèmes hérités varient pour chaque entreprise. Assurez-vous de peser le pour et le contre de chaque approche et de choisir celle qui convient le mieux à vos systèmes.