Presque toutes les organisations dans le monde envoient des données sur Internet, ce qui présente un risque potentiel de cyberattaque. Il y a plusieurs problèmes émergents de cybersécurité auxquels vous devrez faire attention dans les années à venir. Ces attaques visent les services de santé, les secteurs de l’éducation et les entreprises.

Les cyberattaques sont courantes et peuvent entraîner la corruption de données, le détournement de fichiers ou même violation de données. Cependant, ce serait bien pire si vous perdiez les données pour toujours, comme le attaque de hacker sur l’application Zoom où plus de 500 000 mots de passe Zoom ont été volés.

Tous ces mots de passe et identifiants étaient disponibles à la vente ou distribués sur des plateformes du dark web. Plusieurs comptes appartenant à diverses entreprises et particuliers ont été grandement touchés.

Qu’est-ce qu’une évaluation des risques de cybersécurité ?

Une évaluation des risques de cybersécurité est le processus de recherche, d’identification et de mise en évidence des risques de sécurité de l’information présents dans votre système. Les évaluations des risques analysent et identifient les risques d’attaques telles que :

- Hameçonnage.

- Logiciels espions malveillants.

- Script intersite (XSS).

- Bourrage d’identifiants.

- Déni de service (DoS).

- Injection SQL.

- Détournement de session et man-in-the-middle.

Pourquoi une évaluation des risques de cybersécurité est-elle importante ?

Une évaluation des risques de cybersécurité est très importante pour identifier la sécurité vulnérabilités dans votre système. Une évaluation complète des risques de cybersécurité fournira un cadre pour établir et mettre à jour les politiques de sécurité de l’information et lignes directrices. Ces évaluations jouent un rôle important dans la sécurisation des informations internes et externes de toute organisation.

L’élimination des risques identifiés lors de l’évaluation des risques permettra d’éviter et de réduire les risques de violations coûteuses provenant de problèmes de sécurité courants. Cela aidera également à éluder tout problème de conformité pertinent.

Tout au long du processus d’évaluation des risques, chacun suivra les règles de cybersécurité qui finiront par créer une culture de cybersécurité consciente des risques et proactive dans l’organisation.

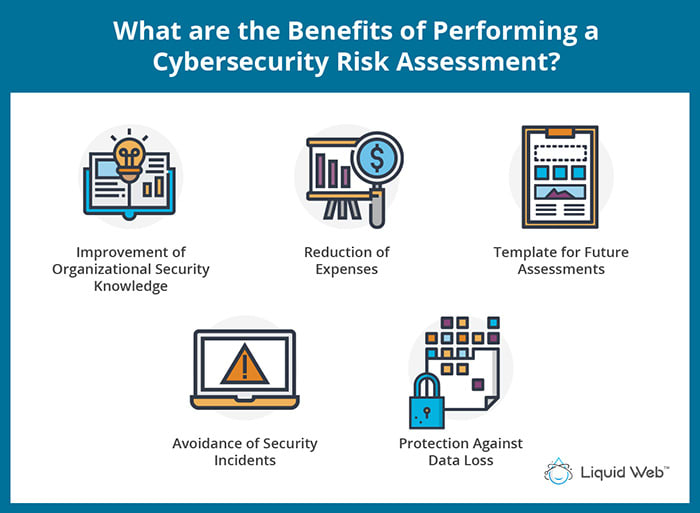

Quels sont les avantages d’effectuer une évaluation des risques de cybersécurité ?

Il y a plusieurs avantages à effectuer des évaluations des risques qui aideront à renforcer les barrières de sécurité de toute organisation. Voici les cinq premiers :

1. Amélioration des connaissances en sécurité organisationnelle

Les évaluations des risques de cybersécurité identifieront toutes les vulnérabilités organisationnelles. Cela vous donnera également une idée claire des endroits où votre organisation doit s’améliorer.

2. Réduction des dépenses

Après avoir identifié et analysé les vulnérabilités, vous pouvez créer une équipe qualifiée qui éliminera ces vulnérabilités. De plus, l’évaluation des risques réduira le temps, les efforts et les risques d’expérience malware incidents pouvant entraîner une corruption des données ou une perte de revenus.

3. Modèle pour les évaluations futures

Comme les évaluations des risques de cybersécurité sont nécessaires en permanence, vous devriez envisager d’investir votre temps et votre argent dans la création de directives d’évaluation des risques qui peuvent être suivies pour de futures utilisations.

4. Évitement des incidents de sécurité

Sécurité infonuagique les incidents ont un impact substantiel sur la réputation de toute organisation. Les évaluations des risques sauveront la réputation de votre organisation en évitant complètement les incidents.

5. Protection contre la perte de données

Les évaluations des risques de cybersécurité sont la clé de la protection de vos données confidentielles. Toute donnée vulnérable volée constituera un fardeau pour votre organisation, et 60 pour cent des entreprises qui subissent des violations cessent leurs activités dans les 6 mois. Les données sensibles comprennent :

- Propriété intellectuelle.

- Plans stratégiques.

- Campagnes de commercialisation.

- Documents d’exploitation internes.

- Secrets commerciaux.

Par conséquent, les évaluations des cyberrisques sont fondamentales dans la gestion des risques liés à l’information.

5 étapes pour créer votre première évaluation des risques de cybersécurité

Une évaluation des risques de cybersécurité doit inclure la portée, l’identification des risques, l’analyse des risques, l’évaluation des risques et la documentation.

1. Portée de l’évaluation des risques

Décidez de ce qui est inclus dans la portée de l’évaluation des risques. L’étendue peut être constituée d’un département, d’une unité ou de l’ensemble de l’organisation. Cependant, une évaluation des risques à l’échelle de l’organisation est assez complexe et difficile à réaliser. Vous devez avoir le soutien des parties prenantes de tous les départements, car vous devrez prendre leur avis lors de la catégorisation de la portée.

2. Identification des risques de cybersécurité

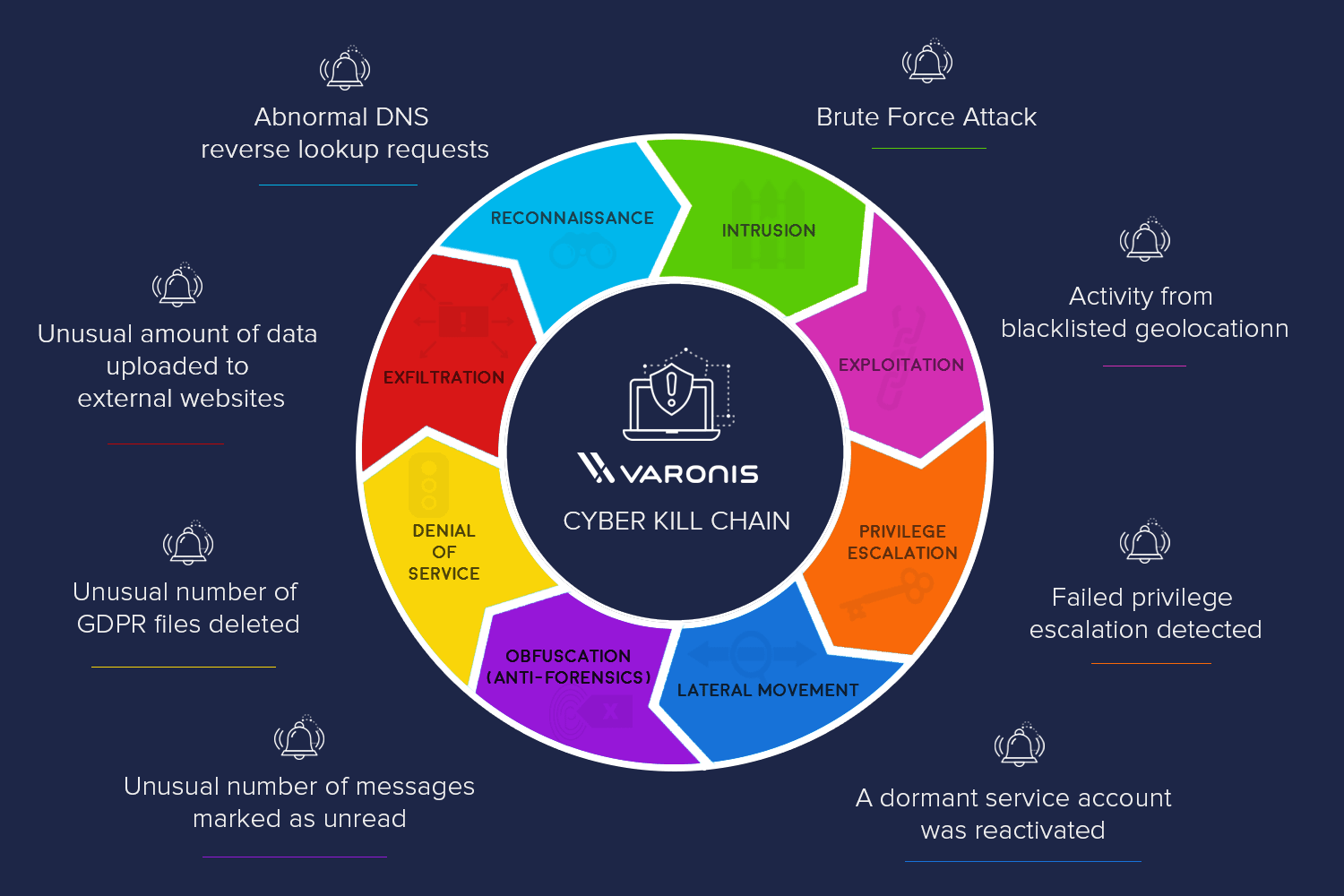

Identifiez une liste d’actifs physiques et logiques à inclure dans la portée de l’évaluation des risques. Ensuite, analysez les principales menaces pesant sur les actifs répertoriés. Pour l’identification des menaces potentielles, un carte de la chaîne de cyber-kill peut vous donner une bonne vision des étapes d’une attaque réelle. Résumez toutes les menaces potentielles en termes simples pour les rendre compréhensibles pour les parties prenantes.

3. Détermination de l’impact potentiel d’une attaque

Le terme probabilité de risque désigne la probabilité d’exploitation qu’une menace donnée peut causer en fonction de la possibilité de découvrir des vulnérabilités dans le système actuel. Vous pouvez créer des mots clés spécifiques pour comprendre le degré d’impact potentiel d’une cyberattaque.

Les organisations peuvent choisir de classer l’impact potentiel à l’aide des mots clés suivants :

- Fort impact signifie que l’impact pourrait être immense.

- Impact moyen signifie que les dommages causés peuvent être récupérés avec un certain effort.

- Faible impact signifie que l’impact serait minime.

4. Calcul de votre cote de risque

Ensuite, calculez la cote de risque en utilisant des mots clés similaires à l’impact potentiel de la troisième étape :

Évaluation du risque = impact potentiel x probabilité de risque

Voici des exemples de la manière dont les organisations peuvent évaluer leurs niveaux de risque et de menace :

- Grave signifie que la menace est critique et que le risque doit être éliminé immédiatement.

- Élevé signifie qu’il existe une menace potentielle au sein de l’organisation, qui doit être éliminée dans un délai donné.

- Faible signifie que les menaces sont typiques et que vous devez les éliminer, mais ces menaces ne peuvent avoir qu’un faible impact sur l’organisation.

5. Documentation de tous les risques

La dernière étape est la documentation de tous les risques dans un registre des risques. Le document doit être revu régulièrement et chaque nouveau risque ou scénario de risque doit être écrit dans ce document. La documentation de ces risques permettra à l’organisation de mieux comprendre les risques de cybersécurité.

La documentation des risques doit inclure :

- Conséquences des risques.

- Date d’identification des risques.

- Mesures de sécurité actuelles.

- Niveau de risque actuel.

- Plan d’action.

- L’état d’avancement du plan d’action.

- Risque résiduel : le niveau de risque après l’exécution du plan d’action.

- Propriétaire du risque : Qui est responsable de s’assurer que tous les risques sont éliminés.

Considérations relatives à la gouvernance et à la conformité

Cependant, il est essentiel que les organisations ‘conserver les informations documentées sur le processus d’évaluation des risques pour la sécurité de l’information afin qu’ils puissent valider qu’ils se conforment à toutes les exigences énoncées dans la directive. »

Les organisations doivent suivre ces étapes et créer une documentation pertinente dans le cadre du processus de traitement des risques liés à la sécurité de l’information.

La clause 6.1.2 de la ligne directrice standard définit les critères du processus d’évaluation des risques pour la sécurité de l’information. Les organisations doivent :

- Veiller à ce que certaines lignes directrices sur les risques liés à la sécurité de l’information soient établies et maintenues.

- Confirmez que des évaluations répétées des risques produiront des résultats cohérents, valides et comparables.

- Identifier les risques associés à la perte de confidentialité et d’intégrité, et identifier les personnes responsables de ces risques.

- Analyser et évaluer les risques de sécurité selon les directives standard.

L’hébergement entièrement géré peut le faire pour vous

La cybersécurité est un processus complexe qui nécessite une planification et des connaissances considérables. Laissez Liquid Web être votre partenaire de cybersécurité à mesure que votre entreprise se développe dans le futur.